Secured by…

В ноябре 2018 года компания MOXA совместно с

Спустя два года работы MOXA представили 3 продукта, каждый из которых защищает отдельную часть сети, но вместе они создают надёжную многоуровневую защиту от киберугроз.

Основные характеристики

- Глубокая проверка пакетов

- Настройка политик доступа на основе белых списков

- Сверхкомпактный размер

- Простая установка без вмешательства в работу сети

- Функция байпас/обходного реле для предотвращения сбоя сети из-за одиночного отказа

Концепция защищенной сети

В целом промышленную сеть каждого предприятия можно разделить на три уровня. Первый, уровень Объекта (Site), включает в себя всю сеть промышленных устройств целиком. Второй — уровень Цеха (Zone) — это несколько крупных цехов или производственных зданий. И третий уровень Устройств (Cell) — это непосредственно управляющие контроллеры, панели операторов, компьютеры и серверы, шкафы управления, SCADA-системы.

В этом обзоре мы расскажем о промышленной системе для предотвращения вторжений и защиты устройств третьего уровня - IEC-G102-BP.

IEC-G102-BP: система предотвращения вторжений нового поколения

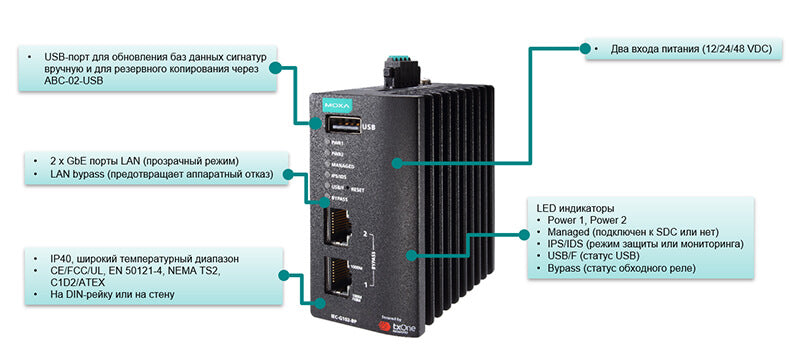

Крайне компактная коробочка, которая защищает конечные устройства от сетевых атак. Ей найдется место в сетевом шкафу автоматизации, мощный радиатор на боковой панели защищает от перегрева.

Высота: 83 мм, ширина 40 мм – это чуть меньше размеров кредитной карты!

Защита критически важной инфраструктуры

Устанавливается перед самыми важными устройствами, у которых есть доступ в сеть предприятия — компьютеры, контроллеры, панели оператора, устройства релейной защиты, сервера SCADA и обеспечивает двунаправленную защиту.

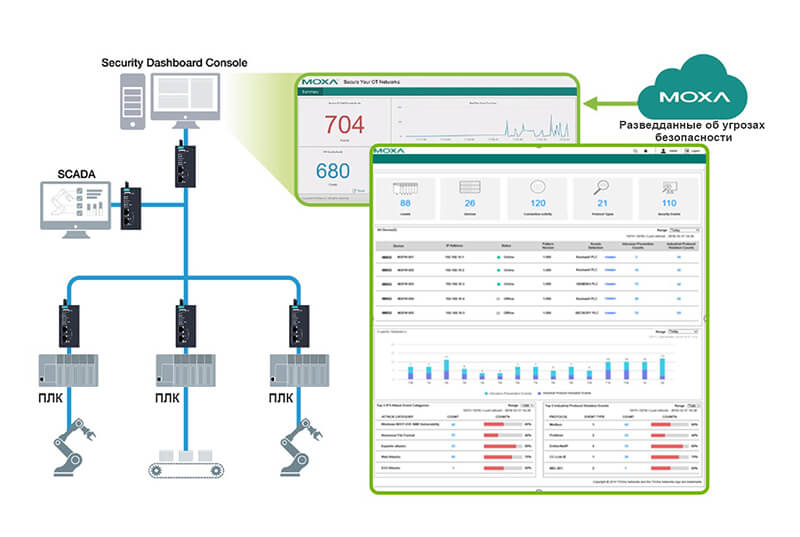

Простое и централизованное управление

- Управлять такими устройствами можно централизовано через систему Secure Dashboard Console. О ней подробнее в следующих обзорах. К одиночному устройству можно подключиться через веб-консоль или USB Type-C порт.

- Обновлять базы данных сигнатур можно вручную или автоматически “на лету”.

Промышленный дизайн

- Сетевые порты RJ45 c функцией обходного реле или байпас. Это значит, что при любой неисправности устройства или отключении его от электричества сработает обходное реле и данные продолжат передаваться.

- Модель с поддержкой расширенного температурного диапазона работает от -40 до +75oС.

- Есть сторожевой таймер для самовосстановления.

- Получены международные сертификаты для применения на производствах, в транспортных системах, в нефтегазовой отрасли.

Как работает система предотвращения вторжений?

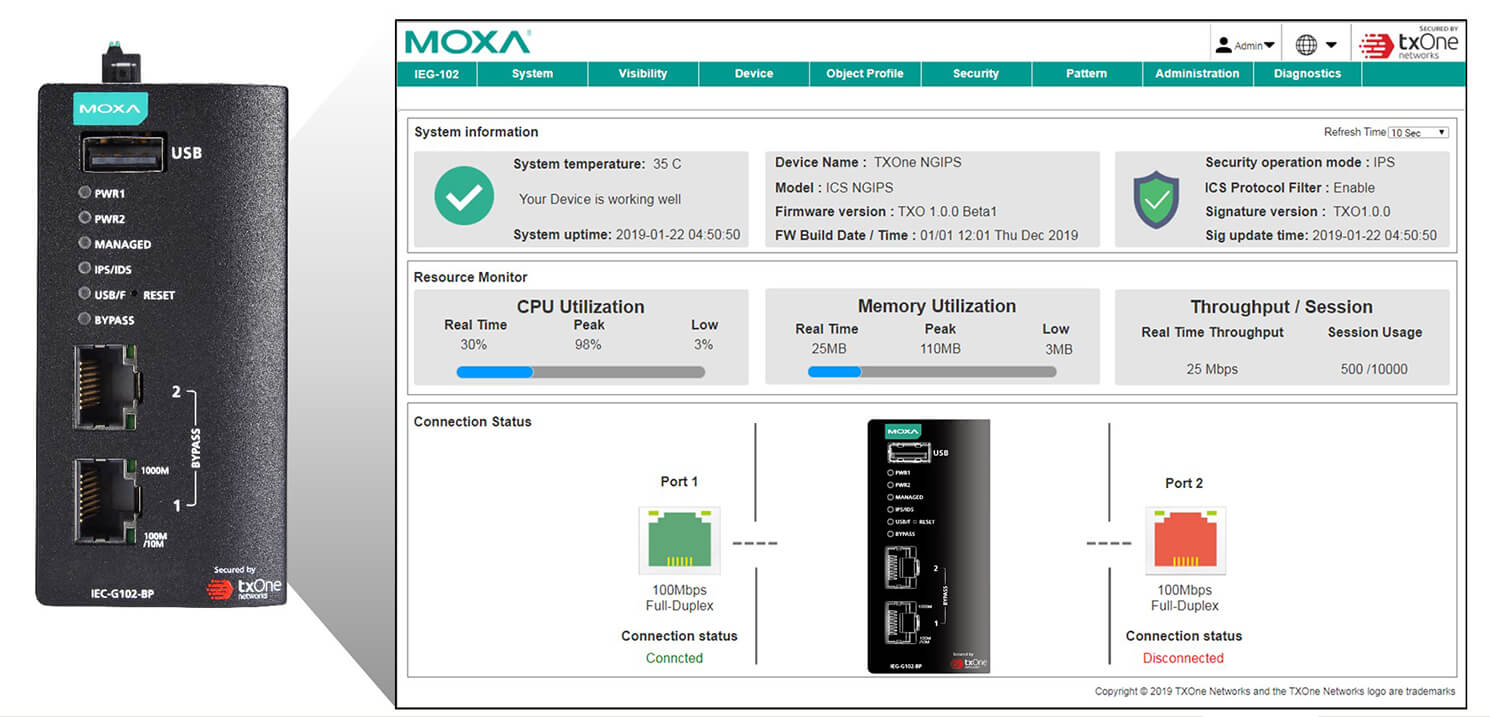

Moxa Industrial IPS является одновременно IDS (Система обнаружения вторжений) и IPS (Система предотвращения вторжений) и, таким образом, имеет два режима - "обнаружения" и "предотвращения". Разница между ними в том, что в одном режиме будут блокироваться нежелательные подключения, а в другом - нет.

Глубокая проверка пакетов

Deep Packet Inspection (DPI, глубокая проверка пакетов) — это ключевая технология на которой основана работа системы предотвращения вторжений. Технология DPI может распознавать как IT, так и АСУ ТП протоколы, а самое главное, задержка составляет менее 500 микросекунд!

Когда сетевой пакет приходит на порт IPS, технология DPI может распознать протокол и назначение этого пакета – и управлять им через политику белых списков. Так, можно запретить выполнение определенных действий, например, запись или чтение нужных регистров.

Если этот пакет нацелен на использование определенных уязвимостей, то можно предотвратить его передачу через технологию Виртуальный патч. Можно получить всю информацию об устройстве, которое отправило этот пакет через функцию Видимость активов. Также есть активное обучение системы.

Белые списки

Администратор сети может составить список устройств, которым разрешен доступ ко всей или к части сети по их адресам или портам. Более того, можно определить, какие команды АСУ ТП протоколов можно передать устройствам, тем самым снизить шанс человеческой ошибки, связанной с отправкой неправильной управляющей команды. Также с помощью контроля белых списков можно значительно снизить вероятность DoS-атак.

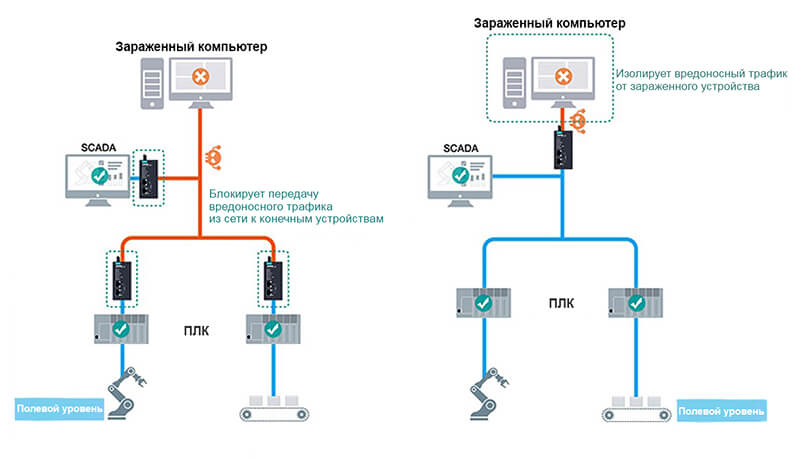

Предотвращение распространения вредоносных программ

IEC-G102-BP может блокировать распространение вредоносных программ по сети предприятия.

Это двунаправленный шлюз, который может предотвратить проникновение вредоносного ПО в сеть с зараженного устройства, так и защитить важные устройства от атак из сети.

Кроме того, Moxa Industrial IPS может быть шлюзом для защиты соединений удаленного доступа.

Технология “Virtual Patch”

Ключевая особенность Moxa Industrial IPS — "Виртуальный патч". В реальной жизни обновить прошивку контроллера или установить обновление ОС бывает сложно или невозможно. Поэтому вместо того, чтобы устанавливать обновление на конечное устройство, вы можете поставить IEC-G102-BP перед этим устройством, и оно сделает все остальное.

Устройства Moxa для защиты сети регулярно получают обновления сигнатур. В настоящее время они могут распознавать три категории уязвимостей: операционной системы (Windows & Linux), программных приложений (Siemens TIA Portal...и т.д.) и промышленных систем. (Siemens, Mistubitshi PLC...и т.д.).

Security Dashboard Console (SDC)

Security Dashboard Console (SDC) — это утилита для настройки, мониторинга, установки правил доступа и обновления сигнатур для Moxa Industrial IPS и Moxa Next-Gen. Firewall, которые расположены по всему объекту.

Серия IEC-G102

| Название модели | 10/100/1000BaseT(X) порты | Управление через SDC | Автоматическое обновление базы данных сигнатур | Ручное обновление базы данных сигнатур | Рабочие температуры |

|---|---|---|---|---|---|

| IEC-G102-BP-Pro | 2 | Да | Да | Да | -10…+60oС |

| IEC-G102-BP-Pro-T | 2 | Да | Да | Да | -40…+75oС |

| IEC-G102-BP-SA | 2 | Нет | Нет | Да | -10…+60oС |

| IEC-G102-BP-SA-T | 2 | Нет | Нет | Да | -40…+75oС |